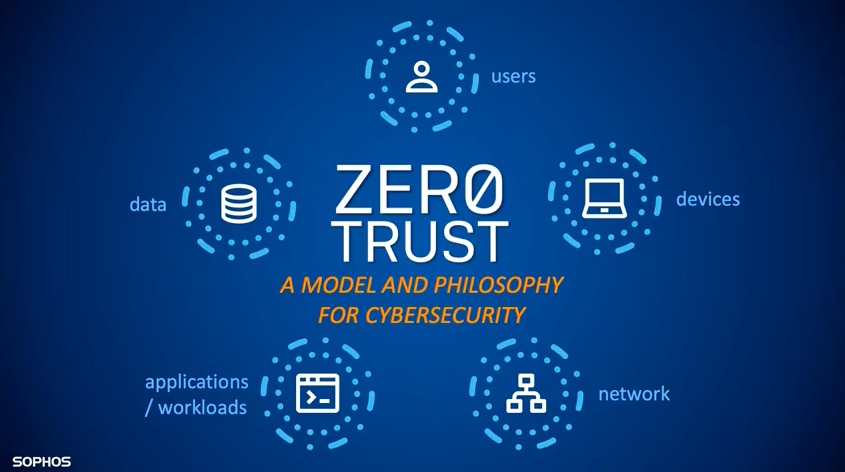

Zero Trust Network Access (ZTNA) es una solución de seguridad de TI que brinda acceso remoto seguro a las aplicaciones, los datos y los servicios de una organización en función de políticas de control de acceso claramente definidas.

ZTNA se diferencia de las redes privadas virtuales (VPN) en que otorga acceso solo a servicios o aplicaciones específicos, donde las VPN otorgan acceso a una red completa.

A medida que un número cada vez mayor de usuarios accede a los recursos desde su hogar o desde otro lugar, las soluciones de ZTNA pueden ayudar a eliminar las brechas de otras tecnologías y métodos de acceso remoto.

Zero Trust Network Access (ZTNA) es una tecnología que está reemplazando rápidamente a las VPN como una forma más segura y escalable de proporcionar conectividad remota. A diferencia de las VPN, Zero Trust proporciona una forma escalable de proporcionar conectividad segura sin necesidad de equipos centralizados.

¿Cómo funciona ZTNA?

Cuando ZTNA está en uso, el acceso a aplicaciones o recursos específicos se otorga solo después de que el usuario se haya autenticado en el servicio ZTNA. Una vez autenticado, el ZTNA otorga al usuario acceso a la aplicación específica mediante un túnel encriptado seguro que ofrece una capa adicional de protección de seguridad al proteger las direcciones IP de las aplicaciones y los servicios que, de otro modo, serían visibles.

De esta manera, los ZTNA actúan de manera muy similar a los perímetros definidos por software (SDP), y se basan en la misma idea de “nube oscura” para evitar que los usuarios tengan visibilidad de otras aplicaciones y servicios a los que no tienen permiso de acceso. Esto también ofrece protección contra ataques laterales, ya que incluso si un atacante obtuviera acceso, no podría escanear para localizar otros servicios.

Aquí un video de The CISO Perspective que revisa de manera profunda los modelos, principios y arquitecturas en los que se basa Zero Trust Network Access (ZTNA).

Contáctanos ahora para conversar sobre el modelo de seguridad Zero Trust y como implementarlo en tu organización.

Cyberseguridad Solutions © 2022